GTM Server Side pour booster votre Analytics

La collecte de données digitales est en pleine mutation. Entre la fin annoncée des cookies tiers, les restrictions imposées par Safari ou Firefox, et la montée en puissance des bloqueurs de publicité, les entreprises perdent en visibilité sur leurs performances marketing. Résultat : vos campagnes semblent moins rentables qu’elles ne le sont vraiment, et vos décisions se basent sur des données incomplètes.

Le GTM Server Side (Google Tag Manager côté serveur) apparaît comme la réponse la plus solide à ce défi. En réorganisant vos flux de données autour de votre propre serveur, vous reprenez la main sur vos mesures : cookies plus durables, tracking plus fiable, meilleure conformité RGPD, et surtout, une préparation concrète à l’ère cookieless qui arrive dès 2025.

Mais attention : si le GTM Server Side est un formidable levier pour booster votre Analytics, il n’est pas une solution magique. Mal configuré, il peut devenir une faille de sécurité ou une source de données encore plus biaisées.

Dans cet article, nous allons voir ensemble :

- Pourquoi le GTM Server Side est devenu incontournable.

- Quels sont les risques réels d’un déploiement mal maîtrisé.

- Quelles solutions permettent de sécuriser et optimiser votre setup.

- Comment webAnalyste.com accompagne les entreprises dans cette transformation stratégique.

- Qu’est-ce que le GTM Server Side et pourquoi est-il devenu incontournable ?

- Quels sont les avantages du GTM Server Side pour vos données Analytics ?

- Quels sont les risques du GTM Server Side mal configuré ?

- Pourquoi ces risques doivent être pris au sérieux

- Comment sécuriser un GTM Server Side ?

- Comment je vous accompagne dans la mise en place de GTM Server Side ?

- Pourquoi investir dans un GTM Server Side sécurisé dès maintenant ?

Qu’est-ce que le GTM Server Side et pourquoi est-il devenu incontournable ?

Le GTM Server Side est une évolution de Google Tag Manager qui permet de transférer vos données de tracking via un serveur intermédiaire hébergé sur votre domaine. Oui, il est devenu incontournable, car il fiabilise la mesure à l’heure où bloqueurs de pub, restrictions Safari/Firefox et fin annoncée des cookies tiers dans Chrome fragilisent l’analytics classique.

En pratique, les hits ne partent plus directement du navigateur vers Google ou Meta, mais passent par metrics.votresite.com. Cela permet de :

Formez-vous à Google Tag Manager !

Apprenez grâce à nos formations Google Tag Manager une compétence précieuse pour tout professionnel du web. Cet outil permet de simplifier la gestion des balises, de gagner du temps, d'améliorer la précision des données et de personnaliser le suivi des événements. En maîtrisant GTM, vous pouvez optimiser vos campagnes marketing, améliorer les performances de votre site et prendre des décisions basées sur des données fiables et précises.

- contourner une partie des bloqueurs,

- prolonger la durée de vie des cookies,

- garder la main sur ce qui est partagé avec les plateformes,

- préparer l’après-cookie tiers dès 2025.

Quels sont les avantages du GTM Server Side pour vos données Analytics ?

Les avantages sont clairs : le GTM Server Side fiabilise vos mesures et vous redonne du contrôle.

- Des données plus fiables : en contournant les bloqueurs, les conversions remontent plus complètes.

- Des cookies plus durables : Safari et Firefox limitent les cookies tiers à 7 jours. En mode server-side, vos cookies first-party survivent plus longtemps.

- Une meilleure conformité RGPD : en filtrant et anonymisant côté serveur, vous décidez ce qui sort de votre domaine.

- Un avenir cookieless anticipé : Chrome va couper les cookies tiers en 2025. Ceux qui auront basculé auront une longueur d’avance.

Quels sont les risques du GTM Server Side mal configuré ?

Le GTM Server Side n’est pas une simple mise à jour d’outil. C’est une réarchitecture complète du tracking et de la gestion des données utilisateurs. Et comme pour toute infrastructure critique, un mauvais setup peut faire plus de dégâts que le problème qu’il était censé résoudre. Voici les principaux risques à bien comprendre.

1. Safari ITP et l’illusion du first-party

Beaucoup d’équipes pensent que “si j’utilise un sous-domaine (metrics.votresite.com), tout est réglé”. Faux. Safari, via ITP (Intelligent Tracking Prevention), va beaucoup plus loin :

- Il vérifie si l’IP du serveur de tracking est cohérente avec celle du site principal.

- Si le serveur est trop éloigné (ex. : site hébergé en Europe, serveur GTM sur Google Cloud US), Safari requalifie la requête en tierce partie.

- Résultat : les cookies retombent à 7 jours maximum, parfois moins.

👉 Exemple réel : plusieurs sites e-commerce aux États-Unis ont rapporté des écarts significatifs entre Chrome et Safari dans GA4 après migration en server-side, précisément à cause de ce reclassement IP (source : Simo Ahava, Simmer Blog, 2023).

Impact business :

- Une campagne SEA qui convertit en 15 jours ne montre qu’une fraction des ventes réelles sur Safari.

- Les budgets média sont réalloués… sur de fausses données.

Solutions :

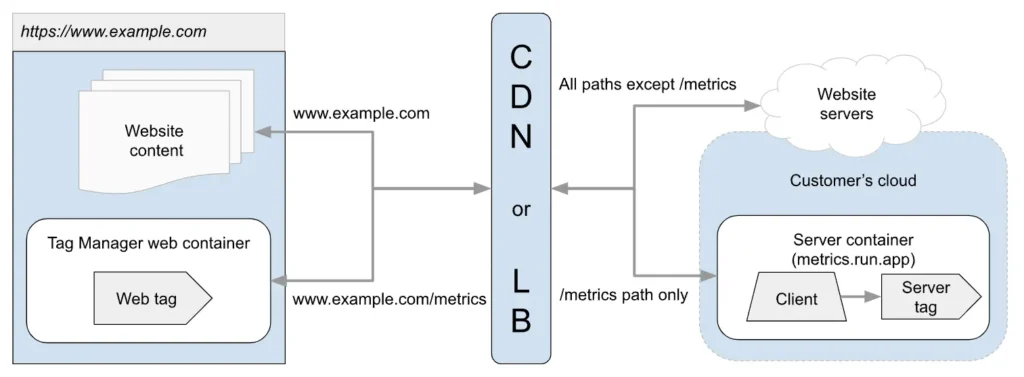

- Héberger site et serveur sur la même plage IP : utiliser un CDN (Cloudflare, Fastly, Akamai) qui répartit les requêtes tout en masquant la différence d’infrastructure.

- Load balancer dédié : placer le serveur GTM et le serveur web derrière le même load balancer (Google Cloud Load Balancing, AWS Elastic Load Balancer). Safari voit des IP “proches” → cookies prolongés.

- Monitoring dédié Safari : implémenter un suivi spécifique sur les navigateurs Safari pour détecter une chute de durée de cookies (indicateur : conversions attribuées < 7 jours).

- Tests A/B techniques : tester avec un sous-domaine classique vs même IP pour mesurer l’écart d’attribution.

Pourquoi la solution CDN et load balancer pour contrer Safari ITP ?

Safari applique son ITP (Intelligent Tracking Prevention) de manière agressive. Il ne suffit pas d’utiliser un sous-domaine : le navigateur analyse aussi l’IP du serveur pour vérifier s’il est vraiment lié au site.

- Si l’IP de votre site et celle de votre serveur GTM sont trop éloignées, Safari “devine” que ce n’est pas la même origine. Vos cookies sont alors réduits à 7 jours.

- Avec un CDN ou un load balancer, vous masquez cette différence : vos serveurs apparaissent comme appartenant à la même infrastructure. Safari considère alors les cookies comme first-party légitimes, et leur durée de vie est respectée.

👉 Concrètement : sans cette solution, vos campagnes média peuvent être sous-attribuées. Avec, vous restaurez une fenêtre d’attribution normale (jusqu’à 400 jours sur GA4).

2. Le risque de session hijacking (détournement de session)

C’est probablement le risque le plus grave et le moins médiatisé.

En mode same-origin (par exemple votresite.com/stats), votre serveur GTM reçoit tous les cookies du domaine, y compris les cookies de session qui servent à identifier un utilisateur connecté.

👉 Concrètement :

- Un utilisateur se connecte à son compte client sur un site e-commerce (cookie de session généré).

- Ce cookie est envoyé automatiquement avec chaque requête… y compris vers le serveur GTM.

- Si un attaquant a accès au serveur, il peut voler ce cookie et se faire passer pour le client.

Scénarios catastrophes :

- Sur un site bancaire : un hacker usurpe le cookie d’un client et effectue des virements frauduleux.

- Sur un site e-commerce : un hacker se fait passer pour l’admin, ajoute un compte pirate, prend le contrôle du back-office, vole des données clients et installe un ransomware.

👉 Cas connu : le session hijacking est une technique déjà exploitée massivement depuis des années, notamment sur les réseaux Wi-Fi publics mal sécurisés (attaque “Firesheep”, 2010). Avec GTM Server Side mal configuré, vous offrez aux pirates une nouvelle porte d’entrée.

Solutions :

- Séparer les cookies :

SameSite=StrictouLaxpour empêcher qu’un cookie de session soit envoyé aux requêtes de tracking.HttpOnlypour bloquer l’accès JavaScript.Securepour forcer HTTPS.

- Endpoint dédié : héberger GTM Server Side sur un sous-domaine (

metrics.votresite.com) plutôt qu’un chemin du domaine principal (votresite.com/stats). Cela limite le partage automatique des cookies de session. - Accès serveur restreint :

- 2FA obligatoire.

- Rôles IAM limités (“least privilege”).

- Pas de comptes partagés.

- Audit de sécurité continu :

- Vérifier que GTM ne reçoit pas de cookies sensibles.

- Utiliser un proxy de filtrage pour bloquer leur transmission si nécessaire.

Pourquoi cloisonner les cookies sensibles contre le session hijacking ?

En mode same-origin, le serveur GTM reçoit aussi les cookies de session utilisés pour authentifier vos utilisateurs ou vos admins.

- Si ces cookies tombent dans de mauvaises mains, un pirate peut “se faire passer” pour un client ou pour un administrateur du site.

- Les attributs

HttpOnly,SecureetSameSiteservent de garde-fous :HttpOnlyempêche l’accès au cookie via JavaScript (ce qui bloque un grand nombre d’attaques XSS).Secureimpose que le cookie ne soit envoyé qu’en HTTPS (impossible à intercepter sur un réseau Wi-Fi public).SameSite=StrictouLaxempêche l’envoi automatique de cookies sensibles vers des requêtes “tiers” comme celles du GTM.

👉 Concrètement : cela revient à donner des clés temporaires à vos clients, mais dans une boîte fermée à double verrou. Même si un intrus voit la boîte passer, il ne peut pas l’ouvrir.

3. Le détournement de l’infrastructure cloud

Un serveur GTM, c’est une application hébergée quelque part : Google Cloud, AWS, Azure ou un prestataire spécialisé (ex. : Taggrs).

Le risque ?

- Une mauvaise configuration IAM (droits d’accès) permet à un tiers d’entrer.

- Une clé API exposée dans un dépôt GitHub public.

- Une faille côté prestataire d’hébergement.

L’attaquant remplace alors votre conteneur GTM par un code malveillant. Extérieurement, tout semble normal : les hits transitent toujours par metrics.votresite.com. Mais en réalité, vos données sont aspirées vers un serveur pirate.

👉 Référence : l’attaque Magecart (2018–2020) a touché des milliers de sites e-commerce (British Airways, Ticketmaster, Newegg). Les hackers inséraient un script JS pour siphonner les données de paiement. Avec GTM Server Side compromis, le risque est similaire mais encore plus invisible.

Solutions :

- IAM strict :

- Accorder des droits minimaux (principe du “least privilege”).

- Séparer les environnements (dev, préprod, prod).

- Gestion sécurisée des clés :

- Jamais dans le code source.

- Utiliser Google Secret Manager, AWS KMS ou HashiCorp Vault.

- Monitoring & logs :

- Cloud Logging activé pour chaque action.

- Alertes en cas de déploiement inattendu.

- Mises à jour régulières : suivre les releases officielles du conteneur GTM Server Side (Google).

- Pentests réguliers : tests d’intrusion pour valider la résistance de l’infrastructure.

Pourquoi une gouvernance IAM stricte de l’infrastructure cloud ?

Votre serveur GTM est une application hébergée sur Google Cloud, AWS ou autre. Si quelqu’un accède à vos permissions IAM (Identity and Access Management), il peut déployer un code pirate à la place.

- Le principe du “least privilege” (accorder le minimum de droits nécessaires) réduit drastiquement les risques : même si un compte est compromis, l’attaquant ne pourra rien faire de critique.

- Stocker vos clés dans un coffre-fort comme Secret Manager ou KMS empêche qu’elles fuitent (ex. : clé oubliée dans GitHub).

- Les journaux d’accès permettent de tracer qui a fait quoi et quand. Si quelque chose change, vous le voyez immédiatement.

👉 Concrètement : c’est comme une salle des coffres. Plutôt que de donner les clés à tout le monde, vous définissez un gardien, des caméras, et un registre des entrées.

4. La latence et le goulet d’étranglement

Chaque appel Analytics, Ads, TikTok, LinkedIn passe désormais par votre serveur. Si votre infrastructure est sous-dimensionnée :

- vous ajoutez de la latence,

- vos pages ralentissent,

- vos utilisateurs abandonnent avant d’acheter.

👉 Exemple : un client e-commerce qui avait mal dimensionné son serveur GTM a vu son TBT (Total Blocking Time) exploser, entraînant une chute de 12% du taux de conversion mobile.

Autre risque : explosion des coûts cloud. Google facture chaque requête traitée. Si vos flux ne sont pas optimisés, la facture mensuelle peut être multipliée par 5 sans prévenir.

Solutions :

- Dimensionnement basé sur la volumétrie réelle : estimer le nombre d’événements envoyés/jour, le multiplier par la charge moyenne, et calibrer les ressources.

- Autoscaling activé : configurer Google App Engine ou AWS Lambda pour que les ressources s’adaptent à la charge.

- Optimisation des flux :

- Éliminer les tags inutiles.

- Grouper les requêtes (batching).

- Ne traiter que les événements nécessaires.

- Monitoring des coûts :

- Activer les alertes de facturation cloud.

- Vérifier le coût par requête.

Pourquoi le dimensionnement et l’autoscaling pour éviter la latence ?

Toutes vos données marketing (GA4, Ads, Meta, TikTok) passent désormais par votre serveur. Si celui-ci n’est pas assez puissant :

- il ralentit vos pages (mauvaise UX = baisse des conversions),

- il explose vos coûts cloud en traitant des milliers de requêtes non optimisées.

Avec un système d’autoscaling, vos ressources s’ajustent automatiquement à la charge :

- trafic normal = coût normal,

- pic de trafic (soldes, promo, Black Friday) = capacité augmentée automatiquement pour absorber la charge.

👉 Concrètement : c’est comme une autoroute à 2 voies qui s’élargit à 6 voies en cas de bouchon, puis revient à 2 voies une fois la circulation fluide. Résultat : vos utilisateurs ne subissent jamais d’embouteillage.

5. Le faux sentiment de conformité RGPD

Un mythe circule : “Server Side = RGPD by design”. C’est faux.

- Oui, vous contrôlez ce qui sort.

- Mais si vous ne filtrez pas correctement, vous pouvez envoyer davantage de données sensibles qu’avant (ex. : emails en clair, IDs internes, données transactionnelles complètes).

👉 Cas réel : en 2022, la CNIL a sanctionné plusieurs sites français utilisant Google Analytics, car leurs configurations envoyaient des données identifiantes vers les États-Unis. Un serveur GTM mal filtré peut amplifier ce problème au lieu de le résoudre.

Impact : amendes (jusqu’à 4% du CA mondial), perte de réputation, fuite de clients.

Solutions :

- Filtrage des données côté serveur :

- Suppression des emails en clair.

- Hashage SHA-256 si nécessaire.

- Anonymisation des IP (

0.0.0.0).

- Politique de minimisation : n’envoyer que ce qui est strictement utile.

- Validation avec le DPO : mise en conformité avec les registres de traitement.

- Tests réguliers : simuler des événements pour vérifier ce qui part réellement vers GA4/Ads.

- Documentation RGPD : rédiger une preuve de conformité (accountability).

Pourquoi un filtrage RGPD côté serveur ?

Centraliser les données ne rend pas votre tracking automatiquement conforme. Le RGPD repose sur deux principes clés : minimisation et accountability (responsabilité).

- Si vos événements envoient des adresses email, identifiants internes ou adresses IP complètes, vous êtes en violation.

- En filtrant côté serveur, vous pouvez décider précisément de ce que vous transmettez :

- suppression des champs inutiles,

- anonymisation des IP,

- hashage des emails si besoin (SHA-256).

👉 Concrètement : imaginez une douane. Vos données sont les voyageurs. Avant qu’elles quittent votre pays (votre domaine), vous vérifiez leur passeport et retirez tout ce qui n’a pas à circuler.

6. L’erreur humaine, premier facteur de faille

Un GTM Server Side reste un projet humain. Les erreurs les plus fréquentes :

- Comptes partagés (ex. :

analytics@agency.com) → mot de passe fuité = tout l’accès perdu. - Trop de droits d’édition accordés → un stagiaire ou freelance publie une mauvaise config.

- Manque de procédures de validation → un script de test passe en production et expose des données.

👉 Référence : l’attaque de SolarWinds (2020) a montré qu’un simple accès mal protégé dans une chaîne d’approvisionnement pouvait contaminer des milliers d’organisations. Avec GTM Server Side, la logique est similaire : une petite erreur peut avoir des conséquences massives.

Solutions :

- Pas de comptes génériques : chaque utilisateur a un compte nominatif.

- 2FA obligatoire : pour tous les accès Google Cloud et GTM.

- Workflows de validation : mise en place d’un process à 2 étapes pour publier un conteneur.

- Formation : sensibiliser les équipes internes et agences partenaires.

- Audit des accès : supprimer régulièrement les utilisateurs inactifs ou externes.

Pourquoi un processus de gouvernance pour réduire les erreurs humaines ?

La majorité des fuites ou des erreurs critiques viennent d’un mauvais processus humain, pas d’une attaque sophistiquée.

- Un stagiaire publie un mauvais conteneur.

- Un mot de passe partagé est compromis.

- Un freelance conserve un accès trop longtemps.

La solution est une gouvernance stricte :

- Comptes individuels (jamais de “analytics@agency.com”).

- 2FA obligatoire : même si un mot de passe fuit, le compte reste protégé.

- Workflows de validation : une modification est toujours revue avant mise en prod.

- Audit des accès : nettoyer régulièrement les comptes inactifs.

👉 Concrètement : c’est comme dans une usine : pas de badge partagé, chaque ouvrier a le sien, et un superviseur valide toujours avant qu’une machine soit lancée.

7. La complexité et le coût caché de maintenance

Installer GTM Server Side est une chose, mais le maintenir en sécurité en est une autre :

- mises à jour régulières du conteneur,

- suivi des coûts cloud,

- adaptation continue aux évolutions ITP et Privacy Sandbox.

Sans suivi, vous vous exposez à des failles dormantes.

👉 Exemple : un client avait lancé GTM Server Side avec succès mais avait oublié d’activer les mises à jour automatiques du container. Résultat : conteneur obsolète, vulnérable, compromis en moins d’un an.

Solutions :

- Plan de maintenance :

- Mise à jour trimestrielle du conteneur GTM.

- Audit annuel de sécurité.

- Revue RGPD.

- Monitoring continu :

- Logs centralisés.

- Alertes en cas d’erreur ou de charge anormale.

- Veille technologique : suivre les mises à jour Safari ITP, Firefox ETP, Chrome Privacy Sandbox.

- Optimisation des coûts : revoir régulièrement la configuration pour éviter les requêtes inutiles.

Pourquoi un plan de maintenance et de veille continue ?

Un GTM Server Side n’est pas un “setup unique” mais une infrastructure vivante.

- Les navigateurs évoluent (Safari ITP, Firefox ETP, Chrome Privacy Sandbox).

- Google met à jour son conteneur GTM Server Side.

- Les menaces de cybersécurité changent en permanence.

Un plan de maintenance, c’est :

- Mises à jour régulières du conteneur GTM.

- Audit de sécurité annuel.

- Revue RGPD pour valider la conformité.

- Veille technologique : anticiper les évolutions à venir.

👉 Concrètement : c’est comme une voiture. Même la meilleure Mercedes a besoin de révisions régulières. Sinon, elle devient dangereuse.

Pourquoi ces risques doivent être pris au sérieux

En résumé :

- Le GTM Server Side est une arme à double tranchant.

- Mal configuré, il fausse vos mesures, fragilise votre sécurité, vous expose au RGPD et explose vos coûts.

- Bien pensé, il devient une fondation robuste pour un marketing data-driven durable.

👉 C’est pourquoi un projet GTM Server Side doit toujours être traité comme un projet stratégique de gouvernance de données, pas comme un simple “setup technique”.

| Avantage | Risque associé | Impact business | Solution recommandée |

|---|---|---|---|

| Cookies plus durables (meilleure attribution) | Safari ITP raccourcit la durée si IP incohérentes | Conversion tracking tronqué, perte de visibilité sur le ROI | Héberger site + serveur sur la même plage IP via CDN / load balancer |

| Données plus fiables (moins de bloqueurs) | Session hijacking si serveur en same-origin | Usurpation de comptes clients ou admin, vol de données | Cloisonnement des cookies, droits d’accès restreints, monitoring en continu |

| Contrôle des données (filtrage RGPD) | Mauvais filtrage = fuite de données sensibles | Risque d’amende CNIL, atteinte à la réputation | Mise en place de règles d’anonymisation, audit RGPD régulier |

| Centralisation et flexibilité | Dépendance au cloud et erreurs de config IAM | Détournement du serveur, exfiltration invisible des données | Sécurisation IAM, journaux d’accès, audits de permissions |

| Architecture scalable | Mauvais dimensionnement de l’infra | Site ralenti, hausse imprévue des coûts cloud | Dimensionnement adapté, monitoring charge et coûts en temps réel |

| Gouvernance simplifiée | Erreur humaine (comptes partagés, stagiaire) | Tracking cassé ou fuite de données | Gouvernance stricte, pas de comptes génériques, authentification forte |

Comment sécuriser un GTM Server Side ?

Un GTM Server Side se sécurise en combinant bonnes pratiques techniques et gouvernance stricte.

- Limiter les accès : peu d’éditeurs, pas de comptes génériques, authentification multi-facteurs obligatoire.

- Protéger les cookies : utiliser

HttpOnly,Secure,SameSitepour les cookies sensibles. - Séparer les environnements : production, préproduction, test… et cloisonner l’admin de votre endpoint de tracking.

- Surveiller en continu : logs, alertes en cas de déploiement suspect, audits de sécurité annuels.

- Maîtriser l’infra cloud : configurer correctement IAM, passer par un CDN/load balancer, dimensionner les ressources.

Comment je vous accompagne dans la mise en place de GTM Server Side ?

Via mon agence de Tracking Server Side, j’accompagne les entreprises avec une méthode éprouvée.

- Audit & cadrage : état des lieux de vos flux de données, identification des failles et définition des cas d’usage business.

- Architecture & déploiement : mise en place du serveur GTM sur Google Cloud ou prestataire spécialisé, configuration des flux vers GA4, Ads, Meta, CRM.

- Optimisation & conformité : gestion des filtres RGPD, configuration CDN/load balancer, tests de performance et cookies.

- Pilotage & formation : dashboards sur mesure, transfert de compétences aux équipes, suivi sécurité et performance.

Pourquoi investir dans un GTM Server Side sécurisé dès maintenant ?

Parce que la fenêtre d’opportunité se referme vite. Oui, investir aujourd’hui dans un GTM Server Side robuste, c’est :

- retrouver la fiabilité des données perdues à cause des bloqueurs,

- anticiper la fin des cookies tiers,

- protéger vos utilisateurs et votre marque contre les failles de sécurité,

- garder un avantage concurrentiel sur vos campagnes marketing.

Comme pour une maison, les fondations font toute la différence. Un GTM Server Side mal pensé est un risque ; un GTM Server Side bien conçu est un actif stratégique.